Co to jest cyberwojna?

24.02.2022 – to data napadu Rosji na Ukrainę. Oficjalna data, gdyż wojna w sieci rozpoczęła się dużo wcześniej. Instytucje publiczne, organizacje społeczne, firmy i wiele innych podmiotów było badanych pod kątem luk bezpieczeństwa. Cytując wikipedię wojna cybernetyczna to: „wykorzystanie komputerów, internetu i innych środków przechowywania lub rozprzestrzeniania informacji w celu przeprowadzania ataków na systemy informatyczne przeciwnika”. Polska jako kraj, który mocno wspiera Ukrainę w jej walce o wolność, jest zagrożona atakami na swoją infrastrukturę.

Oznacza to, że my również musimy zacząć chronić nasze zasoby prywatne i firmowe, tak aby utrudnić agresorowi potencjalny atak i pozyskiwanie informacji. Należy też pamiętać, że nasza niezabezpieczona infrastruktura może być użyta do ataku na kolejne komputery lub systemy informatyczne.

Obecnie (17.03.2022) w Polsce obowiązuje trzeci z czterech stopni alarmowych (CHARLIE-CRP). Oznacza to, że istnieje możliwość wystąpienia zdarzania o charakterze terrorystycznym godzącego w bezpieczeństwo publiczne Rzeczypospolitej. Stopnie alarmowe definiuje ustawa o działaniach antyterrorystycznych z 10 czerwca 2016 r.

Administratorzy systemów wrażliwych muszą być gotowi do obsłużenia ataku 24h na dobę. W związku z powyższym zwykły obywatel nie ma dodatkowych obowiązków – chociaż są zasady bezpieczeństwa osobistego, które należy bezwzględnie wprowadzić, gdyż jest to związane z wykonywaną funkcją społeczną.

Kancelaria – cel ataku?

W kancelarii komorniczej znajduje się wiele wrażliwych danych o obywatelach, a Państwa służbowe i prywatne skrzynki mogą zawierać opinie lub informacje które lepiej aby nie ujrzały światła dziennego.

Nie wpadajmy jednak w panikę, ale zachowujmy racjonalny poziom paranoi. Obecnie nie trwa szeroko zakrojona akcja skierowana przeciwko Polskim obywatelom ani Polskim firmom.

Cyberataki można podzielić na:

- dotyczące naszych bliskich i naszego bezpieczeństwa osobistego

- dotyczące naszej firmy i zasobów używanych w kancelarii

- dotyczące strony WWW kancelarii

Poniżej wskażę proste i praktyczne działania jakie można wykonać, aby zabezpieczyć swoją infrastrukturę. Informacje te nie wyczerpują kwestii bezpieczeństwa i Państwa informatyk na pewno będzie w stanie wskazać dodatkowe punkty, które wprowadził lub zamierza wprowadzić. Wskazane przeze mnie porady są praktycznymi sposobami, które „nieinformatyk” jest w stanie wprowadzić osobiście.

Zasady cyberbezpieczeństwa osobistego

- Aktualizuj oprogramowanie.

Na komputerze, telefonie i innych urządzeniach elektronicznych, których używasz. Jest to rekomendowana i pierwsza zasada, którą polecają wszyscy specjaliści zajmujący się bezpieczeństwem IT. Jako ciekawostkę można przytoczyć posiadanie programu antywirusowego, który jest w większości zestawień dopiero na piątym miejscu. - Stosuj uwierzytelnianie dwuetapowe.

Jest to najprostsza metoda bezpieczeństwa, która w mojej opinii nie jest stosowana ze względu na swoją nazwę :). Polega ona na tym, że po wpisaniu loginu i hasła strona (Facebook, Google, itd.) prosi nas o kod z SMS lub aplikacji w telefonie (Google Autheticator lub Microsoft Authenticator). Po założeniu konta w dowolnym serwisie zachęcam sprawdzać, czy jest możliwa weryfikacja dwuetapowa i uruchamiać ją. Omawiane rozwiązanie w poczcie elektronicznej i kontach społecznościowych jest warunkiem koniecznym dobrej cyberhigieny osobistej. Na końcu artykułu podałem instrukcję jak uruchomić uwierzytelnianie w serwisie Google. - Stosuj długie, proste do zapamiętania hasła.

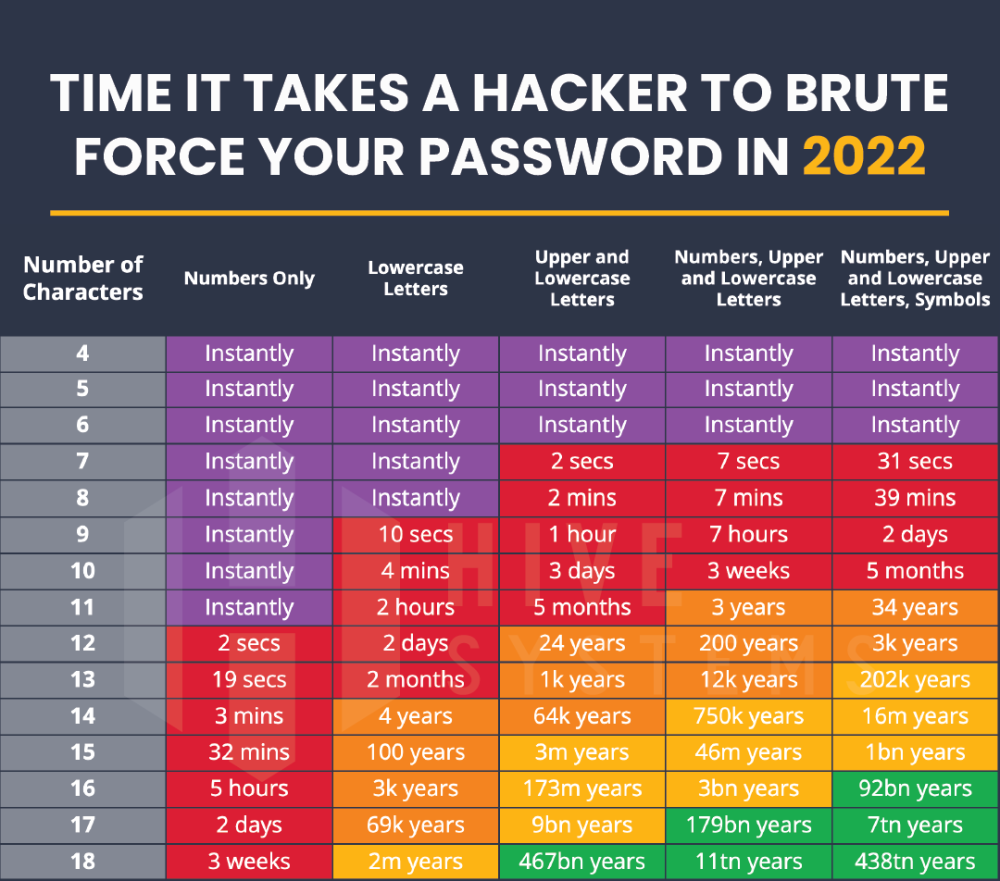

Większość poradników i stron wymaga hasła 8 znakowego, które zawiera małe i DUŻE litery, cyf3rki oraz !znaki specjalne!. Dla porównania dam ci dwa hasła:j$VJAaS8

oraz

Artykul8ToMojBlogPierwsze z tych haseł spełnia wymagania większości serwerów, musimy je zapisać na kartce, gdyż jest trudne do zapamiętania i… nowoczesne komputery łamią je w 39 minut. Drugie z tych haseł jest łatwe do zapamiętania, składa się z 17 znaków i nie zawiera znaków specjalnych. Czas jego złamania jest w przybliżeniu równy 179 miliardów lat. Więcej informacji na ten temat możecie przeczytać w artykule: Are your passwords in the green. Infografika z długości łamania haseł w zależności od ich długości i skomplikowania:

- Oddziel cyber — życie prywatne od służbowego.

NIE używaj prywatnych kont poczty elektronicznej do korespondencji służbowej. Jeśli nie rozumiesz, dlaczego napisz zapytanie na adres [email protected] 🙂

Dodatkowo Pan minister używał prywatnej skrzynki bez weryfikacji dwuetapowej! Nie używaj służbowych komputerów do spraw prywatnych. Nie udostępniaj tych komputerów członkom rodziny – a w szczególności dzieciom! - Sprawdzaj witrynę przed kliknięciem.

Logując się do stron www sprawdzaj, czy pomiędzy https:// a kolejnym znakiem / znajduje się strona, której oczekujesz. Przykład: strona https://www.mbank.pl/loguj – jest stroną zaufaną (www.mbank.pl – jest pomiędzy https:// i /). Za to strona: https://loguj.ru/mbank-pl jest stroną podstawioną – serwerem, do którego logujemy się jest loguj.ru. Napis mbank-pl który występuje później w adresie nie ma żadnego znaczenia. Pamiętaj też, aby zwracać uwagę na znaki diakrytyczne. Strona mbank.pl to co innego niż strona mbańk.pl. Dodatkowo przestępcy mogą wykorzystać znaki diakrytyczne występujące w językach innych niż polski. Ignoruj wszystkie prośby o podanie swojego hasła.

Ignoruj je nawet jeśli wyglądają oficjalnie, wymagają natychmiastowej reakcji i grożą konsekwencjami. Nawet jeśli jesteś przekonany, że otrzymałeś prośbę od firmy, z którą współpracujesz – pamiętaj, że ona zawsze pozwoli Ci odzyskać konto. Przestępcy nigdy nie oddają skradzionych danych, pieniędzy lub czasu.- Nieznane załączniki.

Nie otwieraj niezamówionych załączników. Zwróć szczególną uwagę na pliki spakowane (.zip, .7z, .rar) i pliki Office (.doc, .docx, .xls, .xlsx) – Excel i Word mogą zawierać złośliwe makra. Uwaga ta tyczy się również maili przesyłanych na skrzynki w domenie *@komornik.pl. - Komunikatory.

Do komunikacji używaj komunikatorów szyfrowanych. Obecnie polecam komunikator Signal. Posiada on zarówno aplikację na komputer jak i telefon. Dokładną tabelę porównującą komunikatory pod kątem bezpieczeństwa znajdziesz tu: SecurMessagingApps. - Pieniądze.

Rozlokuj pieniądze w kilku bankach i miej przy sobie gotówkę. - Informacje trzymane w chmurze.

Wydrukuj istotne informacje – szczególnie te, które przechowujesz tylko w chmurze. Czy wiesz, że jeżeli Dropbox skasuje Twoje dane, to grzecznie Cię za to przeprosi i możesz liczyć na 20$ zwrotu? Jest to wpisane w regulaminie usługi. Jeśli dane, które przechowujesz w chmurze, mają wartość powyżej 20$ – warto je przechowywać w formie wydrukowanej, fizycznej.

Ogólne zasady cyberbezpieczeństwa firmy

Poniżej zamieszczam ogólne zasady bezpieczeństwa, według ich ważności

- Sprawdź kopię zapasową.

Przynajmniej raz w roku sprawdzaj, czy kopia zapasowa bazy danych, którą wykonujesz, odtwarza się. Kopia jest coś warta, jeżeli możesz z niej odtworzyć dane (samo robienie kopii tego nie zapewnia). - Przechowuj jedną kopię zapasową offline.

Kopie zapasowe powinny spełniać zasadę 3-2-1 mówiącą o tym, że:

– Należy przechowywać 3 kopie bezpieczeństwa.

– Dwie z tych kopii powinny być przechowywane na różnych nośnikach.

– Co najmniej jedna kopia powinna być odizolowana od internetu. - Wykonuj aktualizacje oprogramowania na stacjach roboczych, serwerach, ruterach i pozostałych urządzeniach, które masz w kancelarii

Według specjalistów zajmujących się cyberbezpieczeństwem, aktualne oprogramowanie jest najważniejszym punktem chroniącym naszą infrastrukturę IT. Wykorzystanie programu antywirusowego jest dopiero w połowie pierwszej dziesiątki.

- Włącz aktualizacje automatyczne na urządzeniach wymienionych w punkcie 3.

- Włącz aktualizacje sygnatur wirusów w posiadanym oprogramowaniu antywirusowym.

- Uczul pracowników na wszystkie podejrzane aktywności i wyznacz osobę, którą mają informować w przypadku zauważenia incydentu.

Jak zabezpieczyć się przed ransomware?

Jednym z największych zagrożeń występujących w małych firmach jest ransomware. Ransomware jest to rodzaj złośliwego oprogramowania, infekującego i blokującego system komputerowy poprzez zaszyfrowanie wybranych lub wszystkich plików. Często wykorzystywane jest do wymuszenia okupu na atakowanej osobie lub organizacji. Małe firmy najczęściej zostają zainfekowane poprzez kliknięcie w link przesłany w mailu.

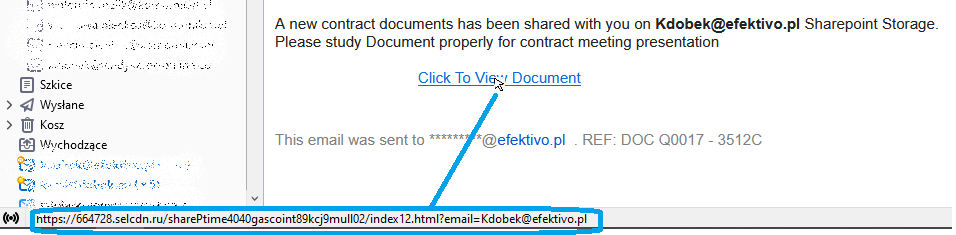

Najlepszą obroną przed takim oprogramowaniem jest zdrowy rozsądek użytkownika. Nie należy otwierać niezamówionych załączników, przed kliknięciem sprawdzać, na jaką stronę jesteśmy przekierowani. Zarówno w programach pocztowych (Thunderbird, Outlook, …) jak i używając poczty przez przeglądarkę, po najechaniu na zachęcający nas do kliknięcia link – dostaniemy informację, gdzie tak naprawdę prowadzi nas link. W przykładzie poniżej, który otrzymałem kilka dni temu, widzimy jak przestępca zachęca nas do pobrania dokumentu z serwera Sharepoint (popularne korporacyjne rozwiązanie Microsoftu) – jednak po najechaniu myszką na link (bez kliknięcia!!!) widzimy, że prawdziwym adresem gdzie zostaniemy skierowaniu jest strona 664728.selcdn.ru. Końcówka .ru – wskazuje że serwer na który jesteśmy przekierowani znajduje się w Rosji.

Ważne jest też, aby nie otwierać załączników przesyłanych w takich wiadomościach – szczególnie archiwów (.zip, .7z, .rar) i plików Office (.doc, .docx, .xls, .xlsx).

Drugą pasywną metodą ochrony jest posiadanie kopii bezpieczeństwa bazy danych offline (czyli bez dostępu z internetu).

W przypadku gdy doszło do infekcji należy:

- Natychmiast odłączyć sieć (przewodową i bezprzewodową) na wszystkich komputerach i urządzeniach sieciowych (serwer-y, NAS-y). Nie powinno się wyłączać ich z prądu ani restartować – informacje w pamięci ulotnej mogą pomóc specjalistom odszyfrować dane.

- Sprawdzić na podstawie danych z okupu jaki rodzaj oprogramowania nas zaatakował. Informacje te możemy zweryfikować na stronie MalwareHunterTeam lub NoMoreRansom. Na stronach tych możemy uzyskać informację czy na dany ransomware jest już szczepionka.

- Zgłoś incydent do zespołu CSIRT NASK, na adres [email protected] lub na stronie incydent.cert.pl. Do zgłoszenia powinieneś dołączyć dwa zaszyfrowane pliki i notatkę z żądaniem okupu od przestępcy.

- Jeśli zaszyfrowana została baza danych – musisz zgłosić też incydent do RODO. Dane, które zostały zaszyfrowane, mogą zostać wysłane poza kancelarię w celu ich dalszego przetwarzania.

Jak zabezpieczyć stronę WWW?

Elementem, który często jest pomijany w zabezpieczeniach, jest strona WWW, tymczasem codziennie Państwa strony są badane przez zautomatyzowane skrypty w celu znalezienia na nich luk bezpieczeństwa. W przypadku znalezienia podatności, atakujący może np.: podmienić plik z wnioskiem egzekucyjnym na zawirusowany lub przekierować na stronę bankową z możliwością „szybkiej” spłaty zadłużenia. Rodzaje zagrożeń są różne i trudno byłoby mi opisać je wszystkie w jednym artykule. Ważny jest fakt, że Państwa strona jest miejscem, które może służyć do nielegalnego pozyskiwania danych i również należy ją zabezpieczyć. Wymienione przeze mnie zmiany poprawiające bezpieczeństwo, które warto zastosować, powinna wykonać osoba lub firma, która zajmuje się Państwa stroną. Zmiany te dotyczą najpopularniejszego silnika do stron WWW – WordPress.

- Ustaw w panelu administracyjnym swojej strony WWW automatyczne aktualizacje silnika i używanych wtyczek.

- Wykonuj regularnie kopię bezpieczeństwa swojej strony WWW (dla WordPress polecam plugin BackWPup).

- W bazie danych strony WWW zmień domyślny prefix tabel na mniej oczywisty.

- Zmień login administratora na inny.

- Wyłącz standardowe konto administratora.

- Zmień identyfikator admina w bazie danych.

- Wyłącz możliwość automatycznej rejestracji nowych użytkowników.

- Dodaj do pliku wp-config.php linię „define(’DISALLOW_FILE_EDIT’, true );„.

- Zainstaluj certyfikat SSL – to przy okazji warto zrobić, aby nasza strona była lepiej pozycjonowana w Google.

- Usuń zbędne/niepotrzebne wtyczki i motywy.

Pobierz checklistę bezpieczeństwa

Zapisz się do mojego newslettera!

W zamian otrzymasz listę, dzięki której będziesz mógł przeprowadzić audyt bezpieczeństwa:

- osobistego,

- w firmie,

- strony WWW.

Podsumowanie

W tak krótkim artykule nie będę w stanie poruszyć wszystkich możliwych zagrożeń i sposobów ochrony. Z jednej strony – każdego dnia przestępcy lub wrogie rządy wykorzystują nowe sposoby ataku i kradzieży danych. Z drugiej – niektóre środki obrony mają wysokie koszty, przez co są niemożliwe do zastosowania w kancelarii. Gdybym miał wskazać dwa punkty, które należy wykonać, są to na pewno:

- Włączenie automatycznej aktualizacji: Windows, Telefonu, Strony WWW,

- Robienie REGULARNIE kopii bezpieczeństwa, która jest przechowywana offline.

Jeśli któryś z punktów szczególnie Cię interesuje – zostaw komentarz lub napisz – abym wiedział który akapit należy rozbudować.

Jak uruchomić uwierzytelnianie dwuetapowe w Google?

- Wejdź na stronę: Bezpieczeństwo Google,

- Wybierz opcję weryfikacja dwuetapowa, wpisz swoje hasło – jeśli będzie wymagane i naciśnij klawisz Rozpocznij,

- Potwierdź telefon jako drugie źródło logowania,

- Wybierz, że chcesz dostawać kody przez SMS.

Po wykonaniu powyższych instrukcji, do pierwszego logowania na nowym urządzeniu (komputerze, komórce) będziesz musiał podać kod, który otrzymasz w SMS.